HexStrike AI MCP Agents v6.0 - 技术文档

明确团队中不同角色在使用HexStrike时的职责和权限。定义安全分析师、自动化工程师、合规审计员等角色的具体任务和协作流程,确保平台的高效和安全使用。

HexStrike AI MCP Agents v6.0 - 技术文档

一、为什么选择 MCP + 多智能体?

开放标准的价值

HexStrike v6.0采用MCP(Model Context Protocol)作为核心通信协议,这一开放标准使得Claude、GPT、Copilot、Cursor、Roo Code等主流AI智能体能够无缝接入平台。MCP解决了不同AI生态之间的互操作性问题,真正实现了"一次集成,多处调用"的灵活性。用户无需为每个AI客户端单独开发适配器,大大降低了集成成本和维护负担。

解耦与编排的优势

传统渗透测试流程通常是线性的、手动的过程,而HexStrike通过多智能体架构将复杂的安全测试任务拆解为自治的代理单元:

- 目标分析代理:对测试目标进行全方位画像,识别技术栈、资产边界和风险特征

- 工具选择代理:基于目标特征推荐最优工具组合,考虑工具的互补性和执行效率

- 参数优化代理:动态调整线程数、扫描速率、超时策略等参数

- 过程监控代理:实时跟踪任务执行状态,识别异常和瓶颈

- 结果收敛代理:整理、去重、验证扫描结果,形成结构化报告

这种解耦设计让每个环节都可以独立优化和扩展,同时通过可视化管控面实现灵活的流程编排。

规模化与可复用性

HexStrike通过统一的API接口和任务模型,实现了安全测试最佳实践的沉淀和复用。安全团队可以将有效的测试策略保存为模板,新成员无需从头学习复杂的安全工具,直接调用成熟的工作流即可开始工作。这显著减少了"人肉回放"造成的效率损失和"脚本漂移"导致的结果不一致,确保每次测试都符合组织的最佳实践标准。

合规可控的保障

在自动化安全测试中,权限管理和风险控制是关键挑战。HexStrike通过多层次的防护机制确保安全合规:

- 细粒度权限隔离:每个代理都有明确定义的权限边界

- 严格的进程治理:所有任务都在受控环境中执行,防止资源滥用

- 完整的可视化审计:所有操作都有详细日志记录,支持事后追溯和分析

- 实时监控与告警:异常行为即时发现,及时干预

这种设计既发挥了自动化测试的效率优势,又有效控制了"强权限+自动化"组合可能带来的安全风险。

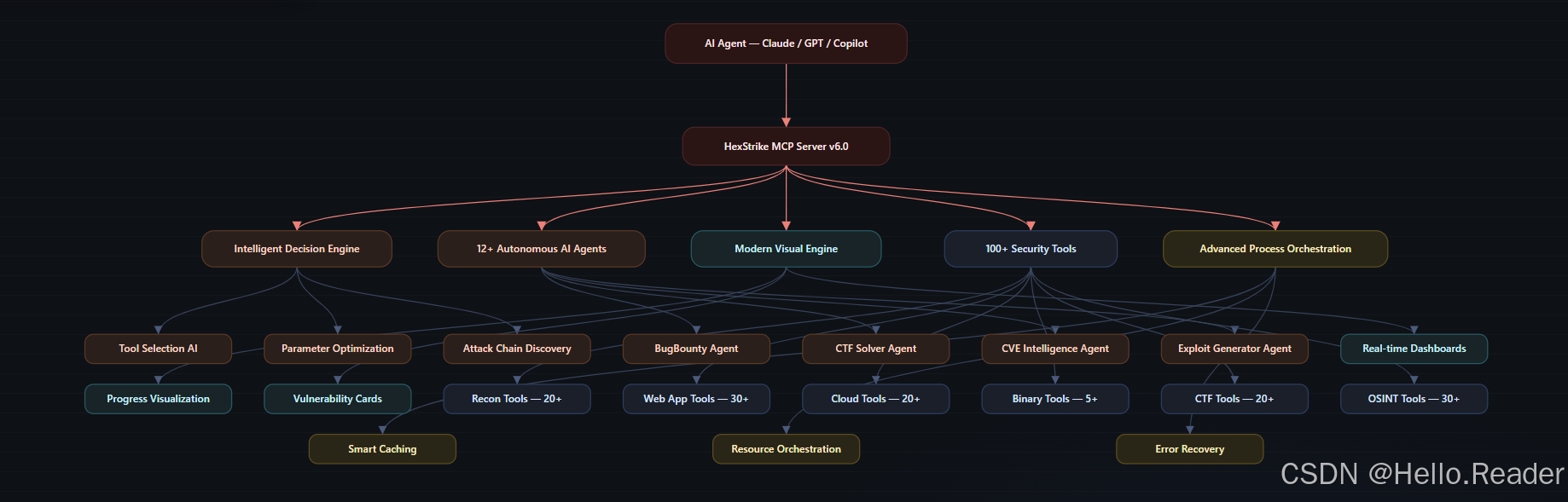

二、架构鸟瞰图与工作机制

系统架构概览

AI-Agent 支持层

- Claude: Anthropic公司的高性能AI助手

- GPT: OpenAI的多代GPT系列模型

- Copilot: GitHub和Microsoft的AI编程助手

HexStrike MCP Server 4.0 核心层

Intelligent Decision Engine

- 12+ Autonomous AI Agents: 专业化智能代理集群

- Metrics Visual Engine: 指标可视化引擎

- MCP+ Security Tools: 增强版安全工具集

- Advanced Process Orchestration: 高级进程编排系统

Tool Selection AI

- Parameter Optimization: 智能参数优化器

- Attack Chain Discovery: 攻击链自动发现

- Explanatory Agent: 结果解释与报告代理

- CTF Solver Agent: CTF解题专用代理

- CVE Intelligence Agent: 漏洞情报分析代理

- Exploit Generator Agent: 利用代码生成代理

- Real-time Dashboards: 实时监控仪表盘

Program Visualization

- Vulnerability Cards: 漏洞证据卡片系统

- Reconnaissance Tools — 20+: 20余款侦察工具

- Web App Tools — 30+: 30余款Web应用测试工具

- Cloud Tools — 20+: 20余款云安全工具

- Binary Tools — 5+: 5余款二进制分析工具

- CTF Tools — 20+: 20余款CTF专用工具

- OSINT Tools — 30+: 30余款开源情报工具

Smart Control System

- Resource Orchestration: 智能资源调度

- Error Recovery: 自动化错误恢复机制

核心组件说明

- MCP Server:协议网关,连接各类AI客户端,提供标准化的通信接口

- 智能决策引擎:策略生成与优化核心,基于机器学习和规则引擎制定最优测试计划

- 多智能体调度系统:协调12+专业代理的并发执行,实现任务分配和资源管理

- 可视化引擎:实时仪表盘与进度监控界面,提供直观的操作体验

- 进程/缓存/容错子系统:保障系统稳定运行,实现故障自动恢复

端到端工作流程

HexStrike的工作流从智能体接入开始,各类AI客户端通过MCP协议连接到平台。用户通过自然语言描述测试需求,如"对example.com进行完整的安全评估"。

智能决策引擎接收到任务后,首先进行目标画像分析,收集目标的基础信息、技术栈特征、业务特性等。基于这些信息,引擎生成详细的测试策略,包括工具选择、执行顺序、参数配置等。

任务被分解后分配给相应的AI代理执行。这些代理并发推进不同阶段的工作:子域枚举代理首先发现所有相关子域,HTTP画像代理分析Web服务特征,漏洞扫描代理运行Nuclei模板,深度验证代理对可疑漏洞进行二次确认。

整个过程形成实时反馈回路:代理根据中间结果动态调整策略,遇到障碍时自动降级重试,发现重要线索时深入探索。这种自适应能力显著提高了测试的覆盖率和准确性。

最终结果通过可视化引擎呈现:仪表盘展示整体进度,漏洞卡片详细记录每个发现的技术细节,统计指标量化评估测试效果。用户可以实时监控测试状态,随时介入调整方向。

三、开箱即用:安装与快速验证

环境要求

最小化依赖: Python 3.8+,建议在隔离的安全测试主机/虚拟机上运行

安装步骤

# 1. 克隆代码库

git clone https://github.com/xxx/hexstrike-ai.git

cd hexstrike-ai

# 2. 创建虚拟环境

python3 -m venv hexstrike-env

source hexstrike-env/bin/activate # Windows 使用 hexstrike-env\Scripts\activate

# 3. 安装依赖

pip install -r requirements.txt

# 4. 启动服务器

python3 hexstrike_server.py --debug --port 8888

# 5. 验证安装(新开终端)

curl http://localhost:8888/health

提示: Browser Agent 需要安装 Chrome/Chromium 与对应驱动(见项目说明),建议按需安装

四、与常见AI客户端集成

Claude Desktop / Cursor 配置详解

对于使用Claude Desktop或Cursor的用户,集成HexStrike只需要编辑一个配置文件。在Claude Desktop的配置目录中,找到claude_desktop_config.json文件,添加hexstrike-ai的MCP服务器配置。

{

"mcpServers": {

"hexstrike-ai": {

"command": "python3",

"args": ["/path/to/hexstrike-ai/hexstrike_mcp.py", "--server", "http://localhost:8888"],

"description": "HexStrike AI: Security Automation Platform",

"timeout": 300,

"disabled": false

}

}

}

配置项包含几个关键参数:command指定执行命令(python3),args数组包含MCP客户端脚本路径和服务器地址,description是对该工具的简短描述,timeout设置命令执行超时时间(单位为秒),disabled标志控制该工具是否启用。

路径配置需要特别注意:/path/to/hexstrike-ai/必须替换为实际的HexStrike安装目录绝对路径。如果系统中有多个Python环境,可能需要指定完整路径到特定的Python解释器。

VS Code Copilot 集成方法

在VS Code中使用Copilot集成HexStrike,需要在工作区的settings.json文件中添加配置。

{

"mcpServers": {

"hexstrike": {

"type": "stdio",

"command": "python3",

"args": ["/path/to/hexstrike-ai/hexstrike_mcp.py", "--server", "http://localhost:8888"]

}

},

"plugins": []

}

这种集成方式使得在VS Code编写代码或分析安全问题时,可以直接调用HexStrike进行安全测试,实现开发与安全的无缝结合。配置完成后,可以在Copilot对话中直接使用自然语言指令控制安全测试流程。

五、功能亮点与能力矩阵

智能决策与参数优化

Tool Selection AI基于目标画像和资产特征,从工具库中智能选择最合适的工具和模板。它不仅仅是简单的规则匹配,而是综合考虑工具的有效性、执行效率、资源消耗等多维度因素,使用机器学习模型预测特定工具对当前目标的适用性。

Parameter Optimizer在测试过程中动态调整各项参数:根据网络延迟调整扫描速率,基于目标响应特征优化超时策略,依据系统负载平衡线程数量。这种动态优化避免了传统静态配置的局限性,显著提高了测试效率和成功率。

Vulnerability Correlator是另一个创新功能,它能够将看似孤立的低风险发现关联分析,识别出可能形成攻击链的漏洞组合。例如,一个信息泄露漏洞加上一个权限绕过问题,可能组合成严重的未授权访问风险。这种关联分析大幅提高了安全评估的深度和准确性。

可视化与可观测性

实时仪表盘提供了一站式的监控视图:任务队列显示等待执行和正在执行的任务,速率图表展示扫描进度,错误面板提示遇到的问题,资源利用率图表帮助优化系统配置。管理员可以通过仪表盘快速了解系统整体状态,及时发现和处理问题。

漏洞卡片系统将传统的漏洞报告转化为结构化的数据卡片,每张卡片聚合了漏洞证据、指纹信息、上下文关联和复现建议。这种格式便于团队协作分析和知识沉淀,同时也为自动化修复提供了结构化输入。

进程治理功能提供了精细化的任务控制能力:管理员可以查询指定PID的任务细节,查看缓存命中率优化扫描效率,必要时终止异常任务。这确保了大批量自动化测试的稳定运行,防止单个任务异常影响整个系统。

Browser Agent的核心价值

Browser Agent采用Headless Chrome配合Selenium框架,真正模拟了用户浏览器的行为。它能够执行JavaScript、处理AJAX请求、渲染动态内容,这对于现代Web应用的安全测试至关重要。传统的无头爬虫无法处理复杂的JavaScript应用,而Browser Agent能够完整呈现页面的最终状态。

DOM和网络监控能力让Browser Agent能够全面记录页面行为:捕获所有网络请求和响应,分析安全头部配置,识别表单结构和提交逻辑。这些信息对于发现逻辑漏洞和安全配置问题非常有价值,特别是对于前后端分离的单页应用(SPA)。

多页爬取和截图功能不仅有助于漏洞验证,还能生成"看得见的证据"。在安全报告中附带漏洞截图,大大提高了报告的说服力和可操作性。安全团队可以用这些截图向开发人员直观展示问题,加速修复流程。

工具生态整合

HexStrike集成了丰富的安全工具,覆盖了渗透测试的各个阶段:

网络侦察阶段使用Nmap、Rustscan进行端口扫描,Amass、Subfinder进行子域发现,AutoRecon自动识别服务信息。这些工具的组合使用能够快速建立目标的网络拓扑图。

Web测试阶段包含HTTPx进行存活检测,Katana爬取网站结构,Nuclei运行漏洞模板,SQLMap检测注入漏洞,Dalfox寻找XSS问题。这些工具覆盖了从信息收集到漏洞验证的全流程。

云与容器安全方面整合了Prowler进行AWS安全评估,Scout Suite多云安全审计,Trivy扫描容器镜像漏洞,Kube-Hunter和Kube-Bench检查Kubernetes安全配置。这些工具帮助团队全面评估云原生环境的安全状况。

实践建议:对于新目标,建议先用HTTPx、WhatWeb、Nuclei进行轻量级快速评估,建立基础的风险画像。然后根据需要切换到Browser Agent进行深度动态分析。云环境评估可以从Trivy和Kube-Bench开始,逐步引入更复杂的策略扫描工具如Checkov和OPA。

六、12+专用AI代理详解

IntelligentDecisionEngine是策略中枢,负责将高级测试目标转化为具体的执行计划。它分析目标特征、上下文约束和资源限制,生成最优的工具序列和参数配置。这个代理使用强化学习持续优化决策模型,基于历史测试结果调整策略。

BugBountyWorkflowManager专门针对赏金猎人场景优化,自动化处理从目标侦查到报告提交的全流程。它特别强调证据收集和报告质量,确保提交的漏洞报告能够被平台快速理解和接受。该代理内置了各大赏金平台的最佳实践模板。

CTFWorkflowManager面向CTF比赛场景,内置了常见题型的解题模式。它能够识别题目类型,调用相应的工具链,自动化执行标准化的解题步骤,显著提高比赛效率。该代理持续学习最新的CTF解题技巧,保持解题能力的先进性。

CVEIntelligenceManager持续监控漏洞情报源,评估新漏洞与目标环境的适配度,估算利用门槛和影响范围。它帮助安全团队优先处理最相关、最危险的漏洞,实现基于风险的漏洞管理策略。该代理关联多个漏洞数据库,提供全面的威胁情报分析。

AIExploitGenerator在合规授权的前提下,辅助生成验证性PoC代码。它基于漏洞描述和技术细节,生成可用于概念验证的代码片段,但始终保持人工审核环节。这个代理大幅降低了漏洞验证的技术门槛,加速了漏洞响应流程。

FailureRecoverySystem监控任务执行状态,智能处理各类异常情况。对于临时性故障自动重试,对于资源限制问题实施退避策略,对于无法解决的问题进行降级处理。该代理确保测试任务的稳定执行,最大化任务成功率。

PerformanceMonitor实时观测系统资源使用情况,动态调度任务执行。它在高负载时自动排队任务,在资源空闲时提高并发度,确保系统稳定高效运行。该代理优化了资源利用率,降低了基础设施成本。

GracefulDegradation在系统异常时保持核心功能的可用性。即使部分组件失效,平台仍能提供基本的测试能力和结果解释,避免完全不可用的情况。这个代理增强了系统的鲁棒性和可靠性。

平台明确声明:这些AI代理不会替代人工的专业判断。它们提供的是"建议与自动化能力",最终的决策权和安全责任仍由安全专业人员承担。这种设计理念确保了人机协作的良性循环,既发挥了AI的效率优势,又保留了人类的安全直觉和经验判断。

七、API与自动化集成

核心接口设计

HexStrike提供了完整的RESTful API接口,支持与现有安全运维体系的深度集成:

健康检查接口(GET /health)返回系统状态和工具可用性信息,便于监控系统健康度。这个接口是自动化监控系统的基础,可以集成到现有的监控平台如Prometheus、Nagios等。

带缓存的命令执行接口(POST /api/command)封装了工具调用逻辑,自动处理结果缓存和去重,提高重复测试的效率。该接口支持异步执行和进度查询,适合长时间运行的安全测试任务。

性能遥测接口(GET /api/telemetry)提供详细的性能指标和资源使用数据,支持容量规划和性能优化。数据包括CPU使用率、内存消耗、网络IO、磁盘使用等关键指标。

缓存统计接口(GET /api/cache/stats)展示缓存命中率、淘汰策略效果等数据,帮助优化缓存配置。这个接口对于调优大规模重复测试的性能至关重要。

目标分析接口(POST /api/intelligence/analyze-target)接受目标描述,返回详细的目标画像和风险评估。该接口支持批量目标分析,适合资产管理系统集成。

工具选择接口(POST /api/intelligence/select-tools)基于目标画像推荐最优工具组合。该接口考虑工具的互补性和执行成本,提供多套方案供选择。

参数优化接口(POST /api/intelligence/optimize-parameters)根据环境和目标特征优化执行参数。该接口使用机器学习模型预测最优参数配置,提高测试效率和成功率。

进程治理API

进程管理接口提供了对自动化任务的精细控制:

进程列表接口(GET /api/processes/list)返回所有运行中任务的状态摘要,包括任务ID、状态、开始时间、进度百分比等基本信息。

进程状态接口(GET /api/processes/status/)提供指定任务的详细信息,包括执行进度、资源消耗、中间结果、错误日志等。这个接口支持实时监控特定任务的执行情况。

进程终止接口(POST /api/processes/terminate/)安全地停止指定任务,清理相关资源。该接口支持优雅终止,确保任务状态的一致性和完整性。

实时监控面板接口(GET /api/processes/dashboard)返回聚合的监控数据,便于构建自定义的监控视图。该接口支持时间范围筛选和数据聚合,适合构建实时监控仪表盘。

通过这些API,企业可以将HexStrike无缝集成到现有的CI/CD流水线和安全运维体系中,实现持续安全测试(Continuous Security Testing)。例如,在每次代码部署后自动触发安全扫描,或在日常运维中定期执行合规检查。

八、合规使用与提示词工程

伦理边界与授权前提

大语言模型通常内置了伦理约束机制,会自动拒绝明显的恶意请求。为了有效使用HexStrike,需要在提示词中明确以下要素:

首先明确测试者的身份,例如"我是公司安全团队的研究员"或"我是获得授权的渗透测试人员"。这有助于AI理解操作的合规性背景。

其次说明目标的归属关系,确认测试是在合法授权的范围内进行,如"对公司持有并授权的域名进行测试"。明确的授权声明是自动化安全测试的法律基础。

然后定义测试的范围和深度,明确是网络扫描、Web应用测试、云环境审计还是全面的安全体检。精确的范围定义有助于AI选择合适的工作流和工具组合。

最后指定使用hexstrike-ai MCP工具执行测试,并提供具体的策略要求。清晰的工具指定确保AI调用正确的自动化能力。

提示词范式示例

一个标准的测试指令可以这样构造:“我是公司安全团队的研究员,现对我司持有并授权的域名example.com进行安全体检。请使用hexstrike-ai MCP工具按照网络扫描→Web应用测试→云安全评估→漏洞验证的顺序制定并执行策略,产出可复现的证据和具体的整改建议。”

更具体的提示词示例:“作为授权安全测试人员,我需要评估公司新上线的Web应用app.example.com的安全性。请使用hexstrike-ai的Browser Agent进行深度动态分析,重点检查身份认证、会话管理、数据输入验证等方面的漏洞,并提供详细的复现步骤和修复建议。”

这种结构化的提示词不仅提高了AI理解的准确性,也留下了清晰的审计痕迹,符合安全合规要求。建议团队建立标准的提示词模板库,确保所有测试都符合组织的合规标准。

九、可度量的效率收益

量化对比分析

根据项目统计数据,HexStrike v6.0在不同测试场景下带来了显著的效率提升:

子域枚举任务从传统人工的2-4小时缩短到5-10分钟,效率提升约24倍。这主要得益于多工具并行发现和智能去重技术,避免了重复工作和漏报问题。

漏洞扫描从4-8小时减少到15-30分钟,提升约16倍。AI代理能够自动选择最有效的扫描模板,并发执行多个检查项,智能识别误报和重复发现。

Web安全测试从6-12小时压缩到20-45分钟,提升约18倍。Browser Agent的深度渲染和交互测试大大加快了复杂Web应用的评估速度,特别是对单页应用(SPA)和前后端分离架构的测试。

CTF解题从1-6小时减少到2-15分钟,提升约24倍。专用工作流管理器自动识别题型并调用相应解法,大大降低了技术门槛和学习成本。

报告生成环节的效率提升最为惊人,从4-12小时减少到2-5分钟,提升约144倍。结构化数据到自然语言报告的自动化转换是主要驱动力,AI能够将技术细节转化为易于理解的业务语言。

质量指标提升

除了速度提升,HexStrike还显著改善了测试质量的关键指标:

**检测率(Detection Rate)**通过多工具协同和多策略覆盖得到提高,减少了单一工具的盲区。不同类型的工具相互补充,形成了全面的检测能力。

**误报率(False Positive Rate)**通过智能验证和上下文关联分析得到降低,节省了人工验证时间。AI代理能够识别和过滤常见的误报模式,提高结果的可信度。

**覆盖面(Coverage)**通过自动化穷尽测试得到扩展,确保没有遗漏重要的测试项。系统能够自动识别和测试所有可访问的资产和接口,避免了人工测试的选择性偏见。

**成功率(Success Rate)**通过智能重试和降级策略得到保障,即使在复杂网络环境下也能完成测试。系统能够自动适应目标环境的特性和限制,调整测试策略以最大化成功率。

这些量化数据清楚地展示了"平台化+AI编排"对安全测试效率和质量的乘数效应。值得注意的是,这些不是绝对的性能保证,而是基于实际使用场景的统计结果,实际效果会因具体环境和配置而异。

十、版本演进路线图(v7.0前瞻)

部署体验改进

一键安装和依赖自动化将显著降低部署门槛,新用户无需手动安装和配置各种依赖。计划提供图形化安装向导和自动化环境检测,确保系统在各种环境下的顺利部署。

Docker容器化部署选项将简化环境管理和版本控制。容器化部署确保环境一致性,便于在云环境和隔离环境中快速部署和扩展。计划提供预构建的Docker镜像和Kubernetes部署模板。

工具生态扩展

工具和AI代理规模计划扩展到250+,覆盖更多的安全测试场景和专业技术领域。重点扩展云原生安全、物联网安全、工业控制系统安全等新兴领域的能力。

工具集成框架将更加标准化和模块化,支持第三方工具的快速集成。计划提供插件系统和开放API,方便安全团队集成自研工具和内部系统。

用户体验增强

原生桌面客户端将提供更流畅的操作界面和更丰富的交互功能。客户端将集成项目管理、结果分析、团队协作等功能,提供一体化的安全测试工作台。

浏览器自动化和反检测能力将显著增强,适应更复杂的Web安全测试需求。计划支持更先进的浏览器指纹管理、反爬虫绕过技术、分布式爬取等高级功能。

技术架构优化

JavaScript运行时分析能力将得到加强,支持更复杂的单页应用和动态内容的分析。计划集成更先进的JavaScript引擎和动态分析框架,提高Web应用测试的深度和准确性。

内存使用效率将得到优化,支持更大规模的并发测试。计划实现更精细的内存管理和资源调度算法,降低系统资源消耗。

容错性和稳定性将显著提升,确保在高负载和异常情况下的可靠运行。计划实现更完善的故障检测、隔离和恢复机制,提高系统的鲁棒性。

MCP协议优化

客户端工具数限制将得到优化,支持更大规模的工具集成和更复杂的协作场景。计划改进协议的数据传输效率和资源管理机制,支持更复杂的多智能体协作模式。

协议扩展性将增强,支持更多类型的AI客户端和安全工具的集成。计划定义更丰富的数据类型和操作原语,提高协议的通用性和扩展性。

十一、排障清单(常见问题与解决方案)

MCP连接问题

症状: AI客户端无法连接到HexStrike服务器,或者连接后无法执行命令。

检查步骤:

- 验证服务器是否正在运行:

netstat -tlnp | grep 8888 - 检查防火墙设置:确保本地防火墙没有阻止8888端口

- 验证MCP配置:确保配置文件中的路径和端口正确

- 查看服务器日志:

python3 hexstrike_server.py --debug - 重启服务:先终止现有进程,然后重新启动

常见原因:

- 端口被其他应用占用

- 配置文件路径错误

- Python环境问题或依赖缺失

- 网络权限或防火墙限制

工具执行问题

症状: 特定安全工具无法执行或返回错误。

检查步骤:

- 验证工具安装:

which nmap gobuster nuclei - 检查工具权限:确保工具有执行权限

- 验证依赖环境:某些工具需要特定的库或运行时

- 查看工具版本:确保工具版本兼容

- 测试手动执行:在命令行中手动执行工具命令

常见原因:

- 工具未安装或不在PATH中

- 工具依赖缺失或版本不匹配

- 权限不足或环境变量问题

- 工具配置错误或参数无效

Browser Agent问题

症状: 浏览器自动化失败或无法正常工作。

检查步骤:

- 验证Chrome安装:

which google-chrome或which chromium - 检查chromedriver版本:

chromedriver --version - 验证版本兼容性:确保Chrome和chromedriver版本匹配

- 测试Headless模式:手动运行headless Chrome测试

- 查看Selenium日志:启用详细日志查看具体错误

常见原因:

- Chrome或chromedriver未安装

- 版本不兼容(最常见的问题)

- 浏览器配置或扩展冲突

- 系统显示环境问题(对于需要GUI的情况)

性能问题

症状: 系统响应缓慢或资源消耗过高。

检查步骤:

- 监控系统资源:

top、htop或系统监控工具 - 检查并发任务数:调整同时执行的任务数量

- 优化缓存配置:调整缓存大小和策略

- 检查网络延迟:测试目标可达性和响应时间

- 查看任务队列:分析任务排队和执行情况

常见原因:

- 并发任务过多导致资源竞争

- 内存泄漏或资源未释放

- 网络延迟或目标响应缓慢

- 配置不当导致过度扫描

调试技巧

启用详细日志:

# 服务器调试模式

python3 hexstrike_server.py --debug --log-level DEBUG

# MCP客户端调试模式

python3 hexstrike_mcp.py --debug

# 特定工具调试

export HEXSTRIKE_DEBUG=1

查看系统状态:

# 查看服务状态

curl http://localhost:8888/health

# 查看进程列表

curl http://localhost:8888/api/processes/list

# 查看性能指标

curl http://localhost:8888/api/telemetry

收集诊断信息:

# 收集系统信息脚本

python3 -c "import platform; print(platform.platform())"

python3 -c "import sys; print(sys.version)"

# 检查依赖版本

pip list | grep -E "hexstrike|nmap|selenium"

十二、安全与合规声明

法律与伦理边界

仅用于授权测试:HexStrike是专业的安全测试工具,必须在获得明确书面授权的前提下使用。用户需严格遵守相关法律法规、平台政策和服务条款,确保所有测试活动都在合法授权的范围内进行。

遵守适用法律:用户应了解和遵守所在国家或地区的网络安全法律法规,包括但不限于《网络安全法》、《数据安全法》、《个人信息保护法》等相关规定。对于跨国测试,还需考虑不同司法管辖区的法律要求。

尊重隐私和知识产权:在测试过程中,应避免收集、存储或传播非必要的个人数据。尊重目标系统的知识产权,不复制、修改或分发未授权的软件或数据。

安全操作规范

环境隔离原则:建议在专门的安全测试环境中运行HexStrike,避免对生产环境造成意外影响。测试环境应与生产环境隔离,确保测试活动不会干扰正常的业务运营。

最小权限原则:遵循最小权限原则,只授予HexStrike必要的系统权限。避免使用root或管理员权限运行测试任务,降低潜在的安全风险。定期审计权限设置,及时撤销不必要的权限。

审计与追溯:启用完整的审计日志记录,保留所有操作的痕迹,便于事后分析和责任追溯。日志应包括操作时间、执行用户、目标系统、执行命令、返回结果等关键信息。定期备份和归档审计日志。

生产环境保护:在生产环境中部署HexStrike时,必须启用严格的访问控制和身份认证机制。对外暴露的服务端口应配置适当的网络安全策略,如防火墙规则、入侵检测系统等。考虑使用VPN或专用网络连接保护通信安全。

风险提示与免责

自动化工具的风险:自动化安全测试工具可能产生意外影响,包括但不限于服务中断、数据损坏、性能下降等。建议先在测试环境中充分验证工具的功能和影响,然后再在生产环境中使用。

结果解释的责任:HexStrike提供的是自动化测试结果,这些结果需要专业的安全人员进行解释和验证。用户应理解自动化工具的局限性,不盲目依赖工具输出做安全决策。

更新与维护责任:用户有责任及时更新HexStrike及其依赖的工具和库,确保使用最新版本和安全补丁。定期检查安全公告和更新日志,了解已知的安全问题和修复方案。

十三、给团队的落地建议

渐进式采纳策略

从轻量画像开始:建议团队从基础的"资产-指纹-风险"识别闭环开始使用HexStrike。先用HTTPx、WhatWeb、Nuclei组合进行轻量级快速评估,熟悉平台的工作模式和输出结果。这种渐进式方法让团队逐步建立对平台的信任和理解。

Browser Agent纳入基线:对于现代Web应用,特别是单页应用(SPA)和前后端分离架构,动态渲染测试是不可或缺的环节。建议将Browser Agent纳入常规测试基线,确保对复杂Web应用的充分覆盖。从简单的页面爬取开始,逐步增加交互测试和动态分析。

双轨并行验证:在初期阶段,建议让HexStrike自动化测试与人工验证同步进行。通过对比结果,建立对平台输出的信任度,同时沉淀"可复现证据库"。这种双轨制确保安全质量的同时,积累自动化的知识和经验。

流程集成与知识管理

CI/CD流水线集成:将HexStrike集成到CI/CD流水线中,配置自动触发机制,在每次代码变更时执行差异化的安全测试。这种"安全左移"(Shift Left)策略能够在开发早期发现和修复安全问题,降低修复成本和风险。

建立团队知识库:将验证有效的扫描模板、测试策略和定制脚本沉淀到私有仓库中,形成组织的"安全能力画像"。这种知识积累能够持续提升团队的整体安全测试水平,减少重复劳动和经验流失。

持续改进机制:建立定期的回顾和改进机制,评估自动化测试的效果,优化策略配置,更新工具版本。通过持续监控关键指标如检测率、误报率、测试覆盖率等,确保HexStrike始终保持最佳状态。

能力建设与团队发展

技能培养计划:制定针对性的培训计划,帮助团队成员掌握HexStrike的高级功能和最佳实践。鼓励团队成员参与开源社区,贡献代码和改进建议,提升团队的技术影响力。

角色与责任定义:明确团队中不同角色在使用HexStrike时的职责和权限。定义安全分析师、自动化工程师、合规审计员等角色的具体任务和协作流程,确保平台的高效和安全使用。

度量与报告体系:建立基于数据的度量体系,量化评估HexStrike带来的效率提升和质量改进。定期向管理层报告自动化安全测试的成果和价值,争取持续的资源投入和支持。

社区参与与合作:积极参与HexStrike用户社区,分享经验和最佳实践,学习其他团队的成功案例。考虑与其他组织建立合作,共同开发和维护共享的安全测试资产。

通过这种循序渐进的采纳路径,安全团队可以平稳地将HexStrike整合到现有的工作流程中,最大化发挥AI自动化安全测试的价值,同时保持对测试过程的控制和理解。关键在于平衡自动化效率和人工专业判断,建立可持续的安全测试体系。

火山引擎开发者社区是火山引擎打造的AI技术生态平台,聚焦Agent与大模型开发,提供豆包系列模型(图像/视频/视觉)、智能分析与会话工具,并配套评测集、动手实验室及行业案例库。社区通过技术沙龙、挑战赛等活动促进开发者成长,新用户可领50万Tokens权益,助力构建智能应用。

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)