“动口不动手“的黑客艺术:MCP协议赋能Kali的AI自动化实践

2025年AI渗透测试领域迎来重大突破:MCP协议与Kali工具链的深度结合,令小白用户也能用自然语言指挥专业渗透工具

在网络安全领域,渗透测试是评估系统安全性的重要手段,而Kali Linux作为渗透测试的标准工具集,包含了数百种安全工具。本文将介绍如何利用MCP(Model Context Protocol)协议,让AI助手(如Claude、ChatGPT等)直接操控Kali工具,实现自动化渗透测试流程,即使你是零基础用户也能快速上手。

MCP:AI与Kali工具的"万能接口"

MCP是由Anthropic推出的开放协议,它就像AI世界的"USB-C接口",标准化了AI模型与外部工具的连接方式。通过MCP,AI可以:

- 直接调用Kali中的Nmap、Metasploit等工具

- 读取扫描结果并生成分析报告

- 根据测试结果动态调整渗透策略

- 自动化执行复杂的安全测试流程

传统方式需要手动输入命令并解析结果,而MCP让这一切可以通过自然语言指令完成。例如,你只需告诉AI:"扫描192.168.1.0/24网段,找出开放22端口的Linux主机",AI就会自动调用Nmap执行扫描并返回结构化结果。

配置MCP连接Kali环境

1. 安装基础依赖

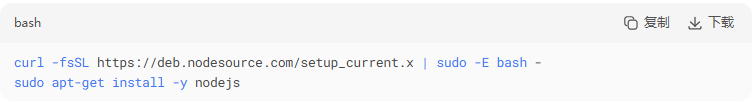

在Kali中安装Node.js(MCP服务器通常基于Node.js运行):

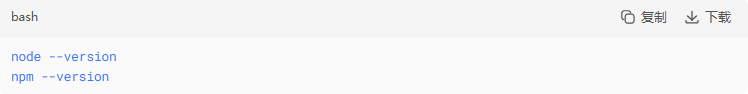

验证安装:

2. 创建Kali工具MCP服务器

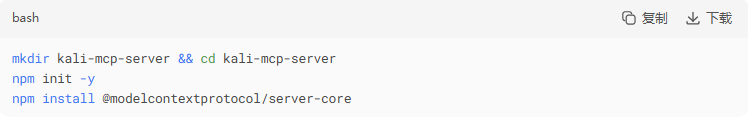

新建一个`kali-mcp-server`目录,初始化项目:

创建`server.js`文件,添加基础Nmap工具支持:

3. 配置AI客户端

在Claude Desktop或ChatWise等支持MCP的客户端中,编辑配置文件(如`claude_desktop_config.json`)添加Kali MCP服务器:

重启客户端后,AI就能访问Kali工具了。

实战案例:自动化渗透测试

1. 信息收集阶段

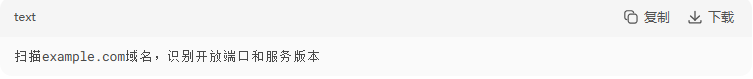

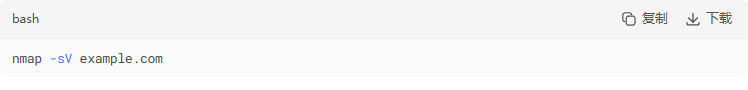

向AI发出指令:

AI会自动调用:

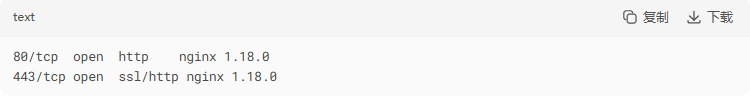

并返回格式化结果,如:

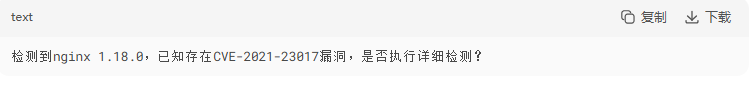

2. 漏洞探测阶段

根据扫描结果,AI可以智能建议:

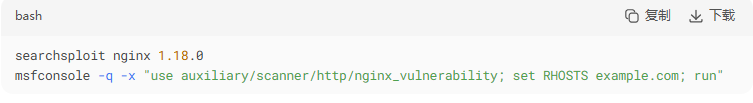

用户确认后,AI调用:

3. 报告生成阶段

测试完成后,AI可以:

- 自动整理所有发现的关键漏洞

- 按风险等级分类

- 生成包含修复建议的Markdown/PDF报告

安全注意事项

1. 权限控制:MCP服务器应运行在受限用户下,仅允许访问必要的工具和目录

2. 操作确认:配置AI在执行敏感操作前必须获得用户明确确认

3. 日志审计:记录所有AI发起的命令和执行结果,便于追溯

4. 网络隔离:测试环境应与生产网络隔离,避免意外影响

通过MCP协议,即使没有深厚命令行经验的用户也能借助AI完成专业级渗透测试,同时大幅提升测试效率和一致性。随着MCP生态的完善,未来可能出现专门针对安全测试的MCP服务器市场,进一步降低网络安全领域的入门门槛。

火山引擎开发者社区是火山引擎打造的AI技术生态平台,聚焦Agent与大模型开发,提供豆包系列模型(图像/视频/视觉)、智能分析与会话工具,并配套评测集、动手实验室及行业案例库。社区通过技术沙龙、挑战赛等活动促进开发者成长,新用户可领50万Tokens权益,助力构建智能应用。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)